Uma consulta de banco de dados, também conhecida como Query, é uma solicitação de informações de um banco de dados. Essas consultas permitem que os usuários recuperem dados específicos de uma tabela ou conjunto de tabelas, com base em critérios específicos. As consultas de banco de dados são usadas por muitos tipos de usuários, desde desenvolvedores de software até analistas de negócios e usuários finais.

As consultas de banco de dados são escritas em uma linguagem de consulta, como SQL (Structured Query Language), que é uma linguagem padrão para gerenciamento de bancos de dados relacionais. Os usuários podem escrever consultas simples ou complexas para obter informações específicas de um banco de dados. As consultas podem incluir cláusulas, como WHERE, ORDER BY e GROUP BY, que permitem aos usuários filtrar, classificar e agrupar os dados recuperados.

As consultas de banco de dados são uma parte importante do gerenciamento de dados e análise de dados. Eles permitem que os usuários obtenham informações específicas de um banco de dados, que podem ser usadas para tomar decisões de negócios informadas. Com o aumento da quantidade de dados que as empresas geram e coletam, as consultas de banco de dados se tornaram uma habilidade cada vez mais valiosa para muitos tipos de profissionais.

O Que é Consulta (Query) de Banco de Dados

Uma consulta de banco de dados é uma solicitação para recuperar ou manipular dados em um banco de dados. As consultas são usadas para obter informações específicas de um ou mais tabelas, filtrar dados com base em critérios específicos e atualizar ou excluir dados existentes.

As consultas de banco de dados são escritas em uma linguagem específica de banco de dados, como SQL (Structured Query Language). A linguagem SQL é usada para criar, modificar e consultar bancos de dados relacionais.

As consultas de banco de dados podem ser simples ou complexas, dependendo da quantidade de dados envolvidos e da complexidade da consulta. As consultas simples podem ser usadas para recuperar informações básicas de uma tabela, enquanto as consultas complexas podem ser usadas para combinar várias tabelas e aplicar filtros complexos aos dados.

Em resumo, as consultas de banco de dados são uma parte essencial da gestão de dados em um banco de dados. Compreender como escrever e executar consultas eficazes pode ajudar a melhorar a eficiência e a produtividade de um banco de dados.

Tipos de Consultas de Banco de Dados

As consultas de banco de dados são usadas para recuperar dados de uma ou mais tabelas. Existem quatro tipos principais de consultas: Consulta de Seleção, Consulta de Ação, Consulta de Parâmetros e Consulta de Junção.

Consulta de Seleção

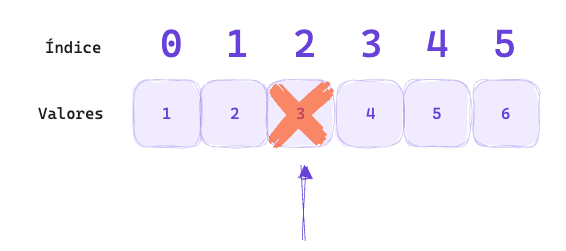

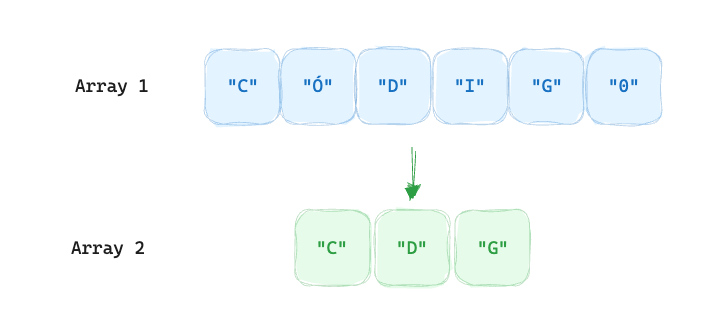

A Consulta de Seleção é usada para recuperar dados de uma ou mais tabelas. Ela é usada para selecionar dados específicos de uma tabela. É possível usar a instrução SELECT para recuperar todos os dados de uma tabela ou apenas alguns dados específicos.

Consulta de Ação

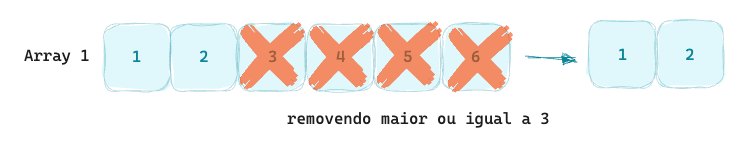

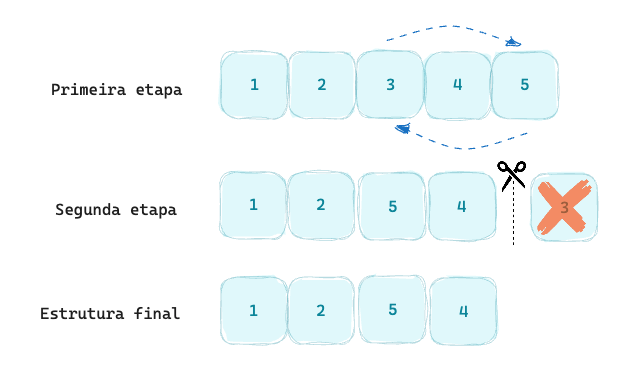

A Consulta de Ação é usada para modificar os dados em uma tabela. Ela é usada para inserir, atualizar ou excluir dados de uma tabela. É possível usar as instruções INSERT, UPDATE e DELETE para realizar essas ações.

Consulta de Parâmetros

A Consulta de Parâmetros é usada para solicitar informações do usuário antes de executar uma consulta. Ela é usada para permitir que o usuário especifique os critérios de seleção antes de executar a consulta. É possível usar a instrução WHERE para especificar os critérios de seleção.

Consulta de Junção

A Consulta de Junção é usada para combinar dados de duas ou mais tabelas em uma única consulta. Ela é usada para recuperar dados de várias tabelas relacionadas. É possível usar as instruções INNER JOIN, LEFT JOIN e RIGHT JOIN para realizar essas ações.

As consultas de banco de dados são uma parte importante do processo de gerenciamento de dados. Saber como usar esses tipos de consultas pode ajudar a recuperar dados com mais eficiência e precisão.

Processo de Consulta de Banco de Dados

O processo de consulta de banco de dados é uma tarefa essencial para a obtenção de informações precisas e relevantes. Através de uma consulta, é possível extrair dados específicos de um banco de dados, filtrando informações desnecessárias e organizando os resultados de maneira clara e objetiva.

Existem diversos tipos de consultas que podem ser realizadas em um banco de dados, como consultas simples, consultas com condições, consultas com junções e consultas com agregação. Cada tipo de consulta é utilizado para atender a uma necessidade específica do usuário.

Para realizar uma consulta de banco de dados, é necessário utilizar uma linguagem de consulta, como SQL (Structured Query Language). Através dessa linguagem, é possível especificar as informações que se deseja obter, bem como as condições que devem ser atendidas para que os resultados sejam apresentados.

Além disso, é importante ter conhecimento sobre a estrutura do banco de dados e sobre as tabelas que serão consultadas, a fim de garantir que a consulta seja realizada de maneira eficiente e precisa. O uso de índices e chaves primárias também pode ajudar a otimizar o processo de consulta.

Em resumo, o processo de consulta de banco de dados é uma tarefa que exige conhecimento e habilidade por parte do usuário. Através de uma consulta bem elaborada, é possível obter informações precisas e relevantes, contribuindo para a tomada de decisões mais assertivas e eficientes.

Otimização de Consulta

A otimização de consulta é uma técnica usada para melhorar o desempenho de uma consulta em um banco de dados. Ela envolve a análise da consulta e a identificação de maneiras de torná-la mais eficiente.

Existem várias técnicas de otimização de consulta que podem ser usadas para melhorar o desempenho de uma consulta. Algumas dessas técnicas incluem:

- Uso de índices: Os índices podem ser usados para acelerar a execução de consultas em um banco de dados. Eles permitem que o banco de dados acesse rapidamente os dados necessários para executar uma consulta.

- Redução de junções: As junções podem ser um gargalo no desempenho de uma consulta. A redução do número de junções em uma consulta pode melhorar significativamente o desempenho.

- Uso de subconsultas: As subconsultas podem ser usadas para dividir uma consulta em partes menores e mais simples. Isso pode melhorar o desempenho da consulta, pois o banco de dados pode executar cada parte separadamente.

- Otimização de índices: Os índices podem ser otimizados para melhorar o desempenho de uma consulta. Isso pode incluir a adição de novos índices ou a remoção de índices desnecessários.

Ao otimizar uma consulta, é importante lembrar que nem sempre a consulta mais complexa é a melhor. Às vezes, uma consulta mais simples pode ser mais eficiente em termos de desempenho. É importante analisar cuidadosamente a consulta e determinar a melhor maneira de otimizá-la para obter o melhor desempenho possível.

Ferramentas de Consulta de Banco de Dados

As ferramentas de consulta de banco de dados são programas que permitem aos usuários consultar e manipular dados em um banco de dados. Essas ferramentas são amplamente utilizadas por desenvolvedores, analistas de dados, administradores de banco de dados e outros profissionais que trabalham com dados.

Existem muitas ferramentas de consulta de banco de dados disponíveis no mercado, cada uma com suas próprias características e recursos. Algumas das ferramentas mais populares incluem:

- MySQL Workbench: uma ferramenta de consulta de banco de dados gratuita e de código aberto para o sistema de gerenciamento de banco de dados MySQL.

- Microsoft SQL Server Management Studio: uma ferramenta de consulta de banco de dados gratuita da Microsoft para o sistema de gerenciamento de banco de dados SQL Server.

- Oracle SQL Developer: uma ferramenta de consulta de banco de dados gratuita da Oracle para o sistema de gerenciamento de banco de dados Oracle.

- pgAdmin: uma ferramenta de consulta de banco de dados gratuita e de código aberto para o sistema de gerenciamento de banco de dados PostgreSQL.

Essas ferramentas permitem que os usuários executem consultas SQL, criem visualizações de dados, gerenciem esquemas de banco de dados e muito mais. Alguns recursos avançados incluem a capacidade de criar e executar scripts, gerenciar usuários e permissões e monitorar o desempenho do banco de dados.

As ferramentas de consulta de banco de dados são essenciais para qualquer pessoa que trabalhe com dados em um ambiente de banco de dados. Eles permitem que os usuários acessem e manipulem dados com facilidade e eficiência, tornando o trabalho com dados mais produtivo e eficaz.

Considerações de Segurança na Consulta de Banco de Dados

Ao executar consultas em um banco de dados, é importante considerar a segurança dos dados. A seguir, algumas considerações importantes:

- Evite consultas não parametrizadas – Consultas não parametrizadas são vulneráveis a ataques de injeção de SQL, em que o invasor pode inserir código malicioso na consulta. Use parâmetros em vez de concatenar valores para criar consultas.

- Limite o acesso aos dados – Garanta que os usuários tenham acesso apenas aos dados necessários para realizar suas tarefas. Use grupos de segurança para limitar o acesso a tabelas e colunas específicas.

- Use criptografia – Se os dados forem sensíveis, considere criptografá-los no banco de dados ou durante a transmissão. Isso ajuda a proteger os dados contra invasores que obtêm acesso não autorizado aos dados.

- Monitore as consultas – Monitore as consultas executadas no banco de dados para detectar atividades suspeitas. Isso pode ajudar a identificar tentativas de acesso não autorizado aos dados.

Ao seguir essas considerações de segurança, é possível ajudar a proteger os dados do banco de dados contra invasores e garantir a integridade dos dados.

Desafios Comuns na Consulta de Banco de Dados

Consultar um banco de dados pode ser uma tarefa complexa e desafiadora. Mesmo com a ajuda de ferramentas e softwares, existem alguns desafios comuns que os usuários enfrentam ao realizar uma consulta.

Um dos principais desafios é a otimização da consulta. O tempo de resposta de uma consulta pode ser afetado por diversos fatores, como a complexidade da consulta, o volume de dados, a estrutura do banco de dados, entre outros. Por isso, é importante que o usuário esteja familiarizado com as técnicas de otimização de consultas para garantir que as consultas sejam executadas de forma eficiente.

Outro desafio comum é a segurança dos dados. Ao realizar uma consulta em um banco de dados, é importante garantir que apenas as informações necessárias sejam acessadas e que os dados sensíveis estejam protegidos. Por isso, é fundamental que o usuário tenha conhecimento das políticas de segurança do banco de dados e saiba como aplicá-las em suas consultas.

Além disso, a complexidade da linguagem de consulta pode ser um obstáculo para usuários menos experientes. A sintaxe de uma consulta pode ser difícil de entender e pode levar tempo para ser dominada. Por isso, é importante que o usuário invista tempo em aprender a linguagem de consulta e suas nuances.

Por fim, a manutenção do banco de dados pode ser um desafio constante. À medida que o volume de dados aumenta, pode ser necessário ajustar a estrutura do banco de dados para garantir que as consultas continuem sendo executadas de forma eficiente. Além disso, é importante garantir que os dados sejam atualizados regularmente e que o banco de dados esteja sempre disponível para consulta.